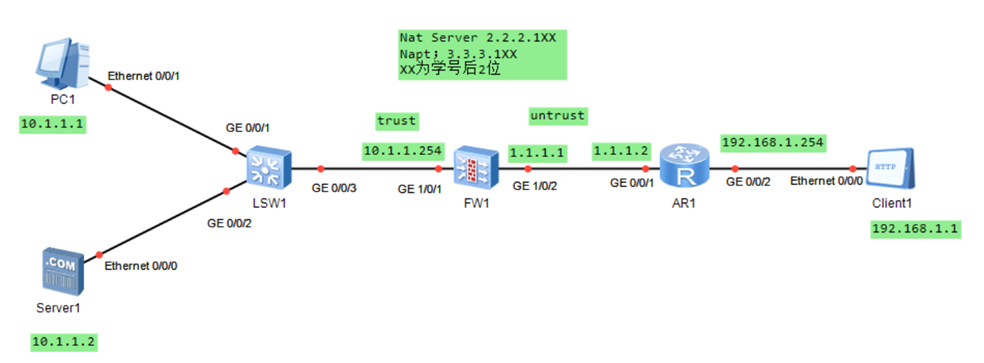

拓扑图

拓扑文件及文档下载:

https://wwk.lanzouq.com/itGjN1y1lukd

题目

配置防火墙的安全策略和NAT策略(EASY IP),使得内网(左边)可以访问外网。并配置双向nat,使得外网可以登录内网FTP服务器(2.2.2.1XX:100 inside 10.1.1.2:21),外网访问内网时源nat采用napt方式,使用地址池:3.3.3.1XX-3.3.3.1XX。要求在配置中加入黑洞路由、安全策略

防火墙名称改为自己的姓名拼音

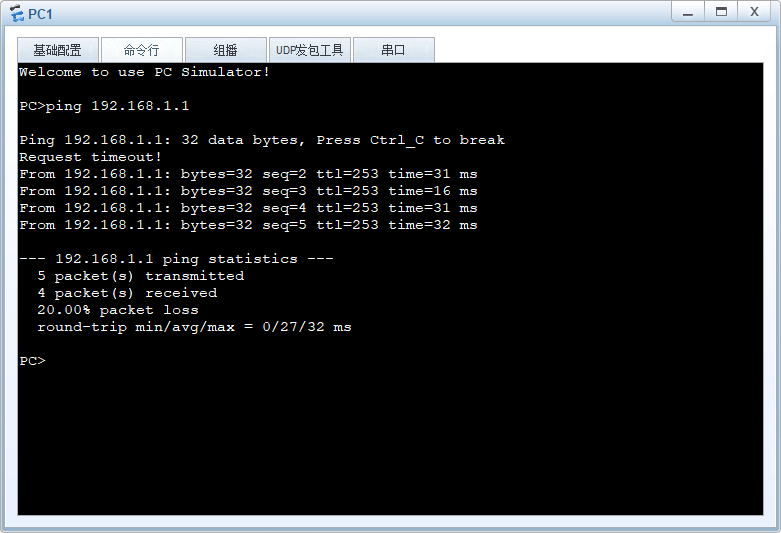

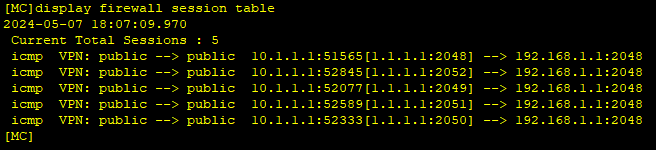

1、测试从内网访问外网(ping 192.168.1.1),把测试结果截屏提交,使用disp firewall session table,把测试结果截屏提交。

2、测试外网FTP client登录内网FTP Server,使用disp firewall session table,注意使用的外网地址是什么,把测试结果截屏提交。

3、连同拓扑图一起提交。

配置

路由器(AR1):

[Huawei]sysname AR

[AR]interface GigabitEthernet 0/0/1

[AR-GigabitEthernet0/0/1]ip address 1.1.1.2 24

[AR-GigabitEthernet0/0/1]quit

[AR]interface GigabitEthernet 0/0/2

[AR-GigabitEthernet0/0/2]ip address 192.168.1.254 24

[AR-GigabitEthernet0/0/2]quit

[AR]ip route-static 2.2.2.1 24 1.1.1.1防火墙(FW1):

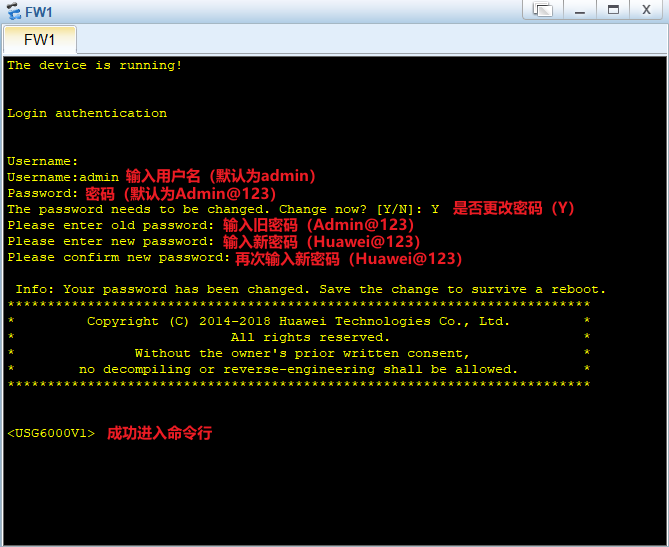

初次登录,会要求修改密码

Username:admin

Password:Admin@123

统一要求:以后实操训练时,将密码统一修改为:Huawei@123

<USG6000V1>system-view

# 设置设备名称为FW(此处可更改为自己的姓名拼音)

[USG6000V1]sysname FW

[FW]user-interface console 0

[FW-ui-console0]idle-timeout 0

[FW-ui-console0]quit

[FW]interface GigabitEthernet 1/0/1

[FW-GigabitEthernet1/0/1]ip address 10.1.1.254 24

[FW-GigabitEthernet1/0/1]quit

[FW]interface GigabitEthernet 1/0/2

[FW-GigabitEthernet1/0/2]ip address 1.1.1.1 24

[FW-GigabitEthernet1/0/2]quit

[FW]firewall zone trust

[FW-zone-trust]add interface GigabitEthernet 1/0/1

[FW-zone-trust]quit

[FW]firewall zone untrust

[FW-zone-untrust]add interface GigabitEthernet 1/0/2

[FW-zone-untrust]quit

[FW]nat-policy

[FW-policy-nat]rule name easyip

[FW-policy-nat-rule-easyip]source-zone trust

[FW-policy-nat-rule-easyip]destination-zone untrust

[FW-policy-nat-rule-easyip]source-address 10.1.1.0 24

[FW-policy-nat-rule-easyip]action source-nat easy-ip

[FW-policy-nat-rule-easyip]quit

[FW-policy-nat]quit

[FW]security-policy

[FW-policy-security]rule name trust_untrust

[FW-policy-security-rule-trust_untrust]source-zone trust

[FW-policy-security-rule-trust_untrust]destination-zone untrust

[FW-policy-security-rule-trust_untrust]source-address 10.1.1.0 24

[FW-policy-security-rule-trust_untrust]action permit

[FW-policy-security-rule-trust_untrust]quit

[FW-policy-security]quit

[FW]ip route-static 0.0.0.0 0 1.1.1.2测试用PC1 ping 192.168.1.1 是否可以正常ping通,然后在FW上利用[FW]display firewall session table查看地址是否被转换

[FW]nat address-group group1

# 此处3.3.3.1可更改为3.3.3.1xx(xx为学号后两位)

[FW-address-group-group1]section 3.3.3.1

[FW-address-group-group1]mode pat

[FW-address-group-group1]route enable

[FW-address-group-group1]quit

[FW]nat-policy

[FW-policy-nat]rule name napt

[FW-policy-nat-rule-napt]source-zone untrust

[FW-policy-nat-rule-napt]destination-zone trust

[FW-policy-nat-rule-napt]source-address 192.168.1.0 24

[FW-policy-nat-rule-napt]destination-address 10.1.1.0 24

[FW-policy-nat-rule-napt]action source-nat address-group group1

[FW-policy-nat-rule-napt]quit

[FW-policy-nat]quit

# 此处2.2.2.1可更改为2.2.2.1xx(xx为学号后两位)

[FW]nat server ser1 protocol tcp global 2.2.2.1 100 inside 10.1.1.2 21 no-reverse unr-route

[FW]security-policy

[FW-policy-security]rule name untrust_trust

[FW-policy-security-rule-untrust_trust]source-zone untrust

[FW-policy-security-rule-untrust_trust]destination-zone trust

[FW-policy-security-rule-untrust_trust]source-address 192.168.1.0 24

[FW-policy-security-rule-untrust_trust]destination-address 10.1.1.0 24

[FW-policy-security-rule-untrust_trust]action permit

[FW-policy-security-rule-untrust_trust]quit

[FW-policy-security]quit测试使用FTP Client 连接 FTP Server的100端口(2.2.2.2 100),是否可以正常连接,然后在FW上利用[FW]display firewall session table查看地址是否被转换

以下为步骤:

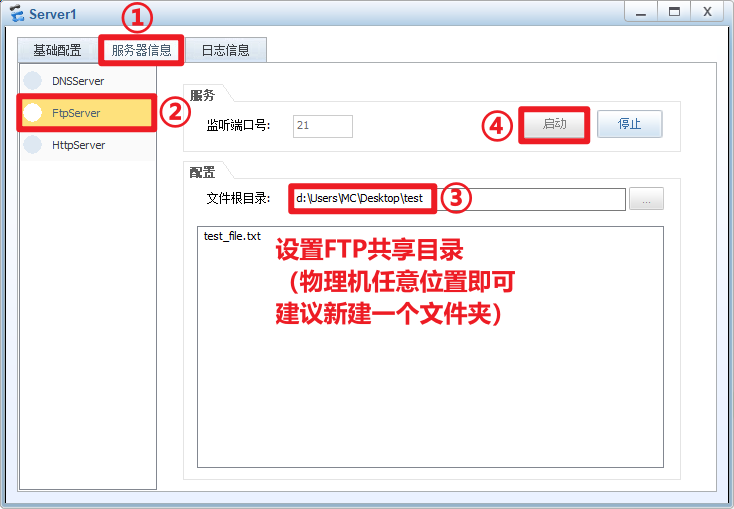

在Server1开启FTP服务:

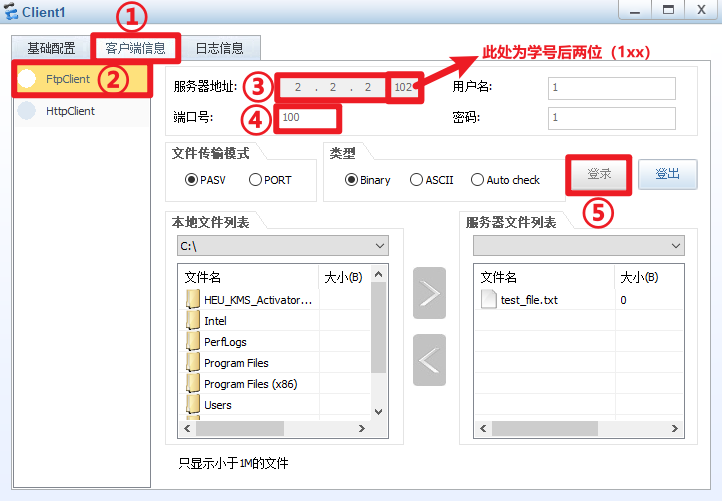

在Client1进行连接:

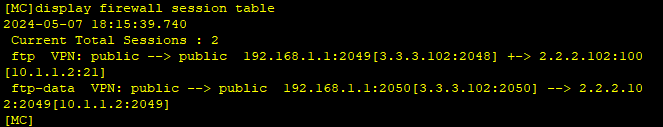

在防火墙上查看地址是否被转换:

注意:以下IP最后一位的102为学号,格式为1xx(xx为学号),请注意辨别!

通过下图可以看到Client1(192.168.1.1)通过FTP访问Server1

首先将192.168.1.1转换为3.3.3.102(内部地址),然后通过该内部地址访问Server1的外部地址(2.2.2.102)

Client1通过外部访问Server1的外部端口(100)再转换为其内部端口(21)

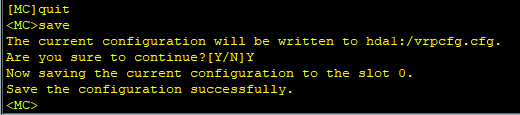

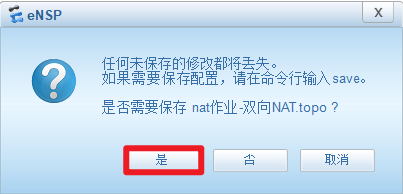

保存拓扑文件

首先保存设备配置:

<FW>save # 回车后输入Y

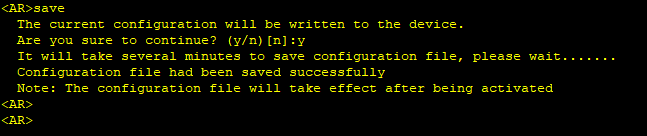

<AR>save # 回车后输入Y防火墙(FW1)

路由器(AR1)

保存拓扑文件

近期评论